AzureでCatalyst 9800のGUIにログインできるようにするまでの備忘メモです。

業務で利用するために色々と情報を調べていてもあまり情報がなかったので、自費でもいいから少し触ってみるために作成してみました。

この記事ではCatalyst9800へのGUIでのログインまでをゴールとします。

Ciscoが出しているデータシートは以下です。

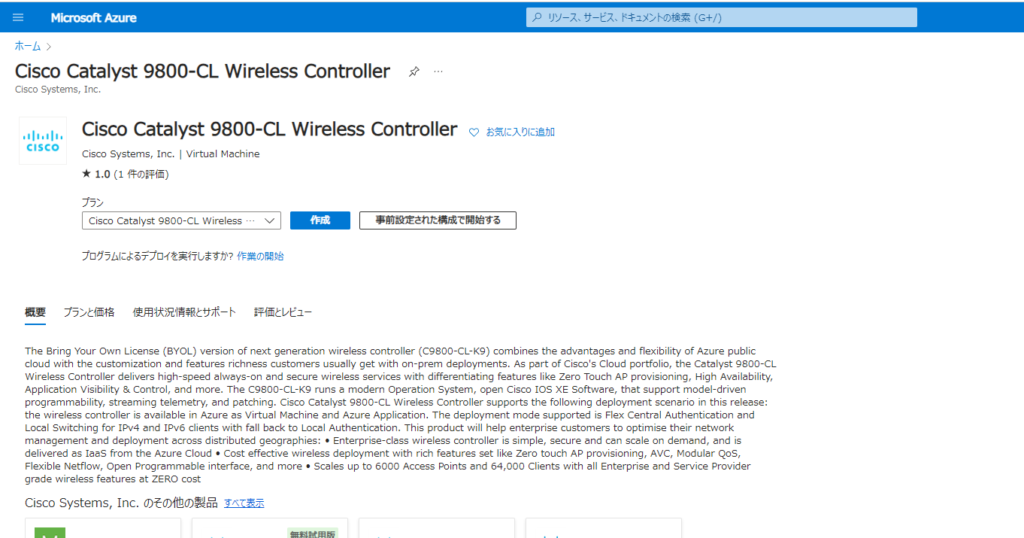

Azureでの作成

Azureの検索でCatalyst 9800を選択して、作成をクリック

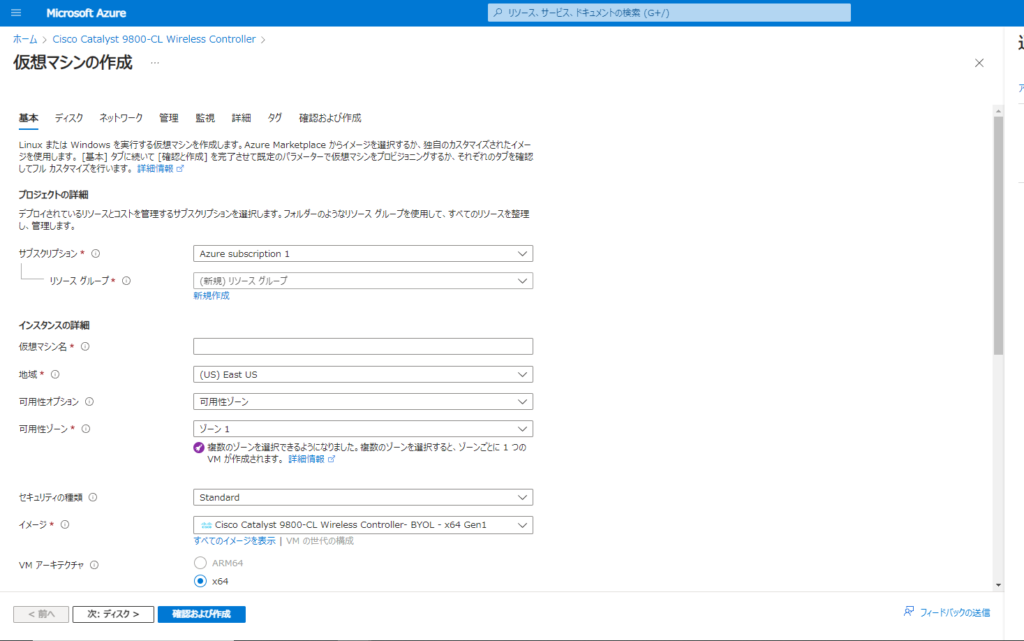

今回は少し触ってみるだけのものなので、テキトーに値を埋めて作成してしまいます。

基本設定タブとネットワークタブの設定が入っていれば、作成はできるかと思います。

作成が完了すると仮想マシンに今回追加したCatalyst9800が表示されます。

セキュリティグループの設定

仮想マシンが作成できたら、左タブのネットワーク設定をクリックします。

ネットワークセキュリティグループを選択します。

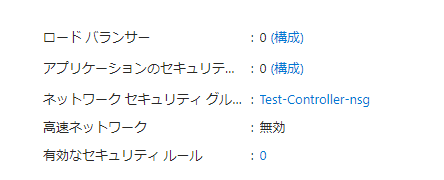

左タブにある送信セキュリティ規則と受信セキュリティ規則を設定します。

設定値は以下のサイトに記載のあるセキュリティポリシーを設定しました。

受信セキュリティ規則は「Step3: Add inbound rule」

送信セキュリティ規則は、その下にあるPorts/Protocolの画像から必要なポートを許可してあげます。

送信セキュリティ規則のイメージ

受信セキュリティ規則のイメージ

ここまで設定するとパブリックIPがPingにも応答しますし、SSHでもログインできる状態となっていますので、セキュリティ上極めてよろしくない状態です。

今回は検証目的で、少し触ったら削除予定のため、セキュリティ度外視で作成していることをお忘れなく。

SSHでの接続とユーザの追加

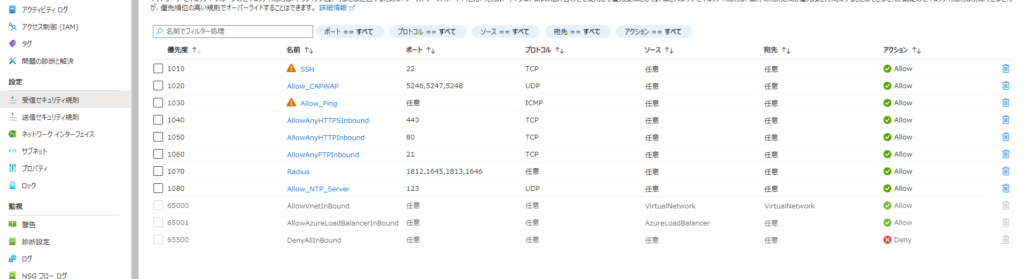

SSHユーザの確認とリセット

GUIでログインするためには、ユーザを追加する必要があります。

まずは、SSHでログインするためのユーザを確認します。

仮想マシンの画面の左タブで、「パスワードのリセット」を選択して、「Reset password」をクリックします。

そして、任意のユーザネームとパスワードを入力してUpdateをクリックします。

これでSSHでログインするためのユーザが設定されます。

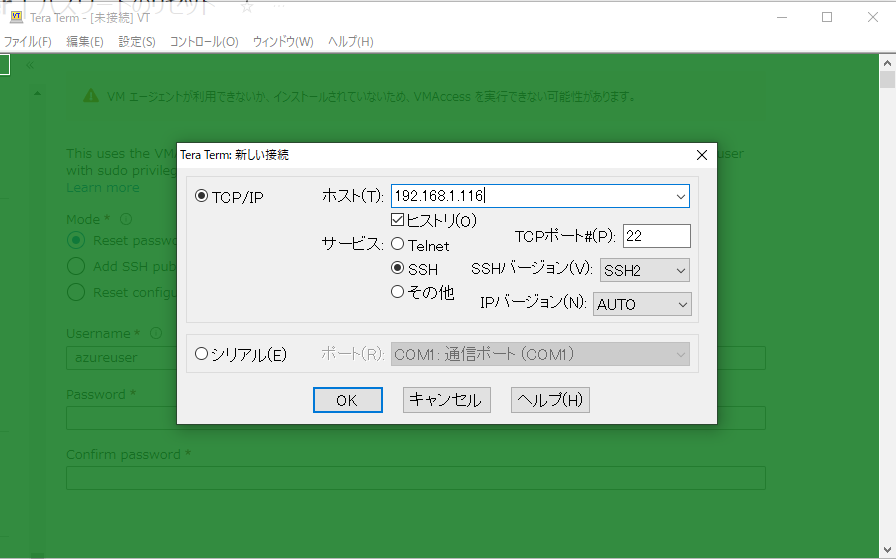

SSHログイン

SSHログインするため、TeraTermを起動します。IPアドレスはパブリックIPは晒せないため、フェイクIPを入れていますが、実際には作成した仮想マシンに割り当てられたパブリックIPを入力します。

仮想マシンに割り当てられているパブリックIPは、Azureで作成した仮想マシンの左タブで「概要」または「接続」をクリックすると確認できます。

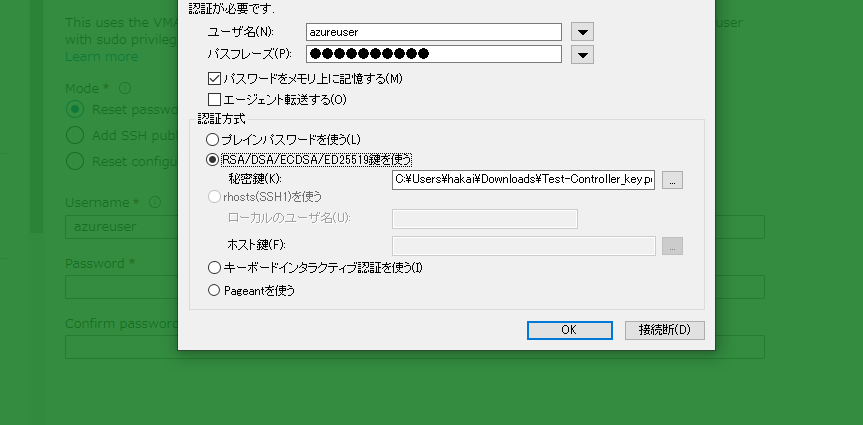

認証の情報には、先ほど設定したユーザ名とパスフレーズを入力し、仮想マシン作成時に公開鍵認証用の秘密鍵をダウンロードしている場合は、画像のように秘密鍵のファイルを指定してOKをクリックします。

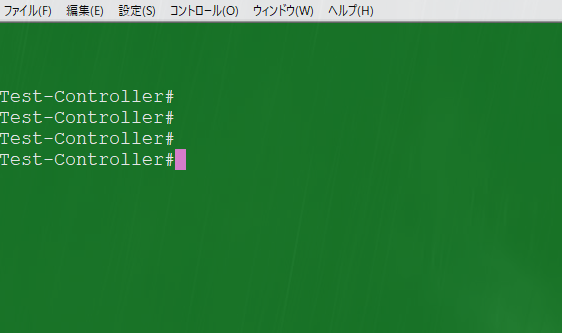

ログインできることを確認しました。

ユーザの作成

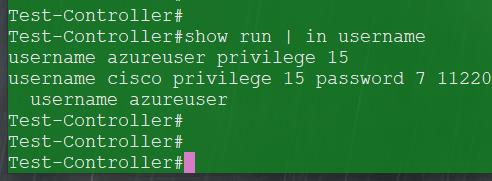

ログインができたら、GUIログインのためのユーザを作成します。

コマンドは以下の通りです。

configure terminal

username [任意のユーザ名] privilege 15 password [任意のパスワード]

end

copy running-config startup-configshow runで確認するとこんな感じです。

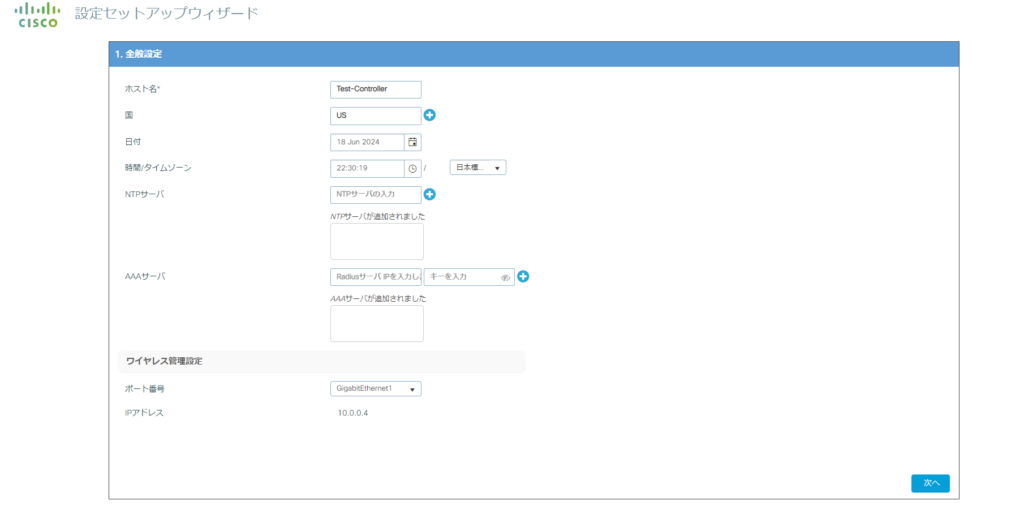

WEB GUIでのログイン

ここまでの設定ができたら、後は好きなWebブラウザで「http://[仮想マシンのIPアドレス]」でログイン画面が表示されます。

ユーザ名とパスワードは、SSHログインをして作成したユーザとパスワードを入力すればOKです。

以下の設定画面が表示されれば完了です。お疲れさまでした。